还有多少个X站在被后门、webshell寄生?

文章来源: 发布者: 发布时间 : 2018-06-13

| 事件回顾

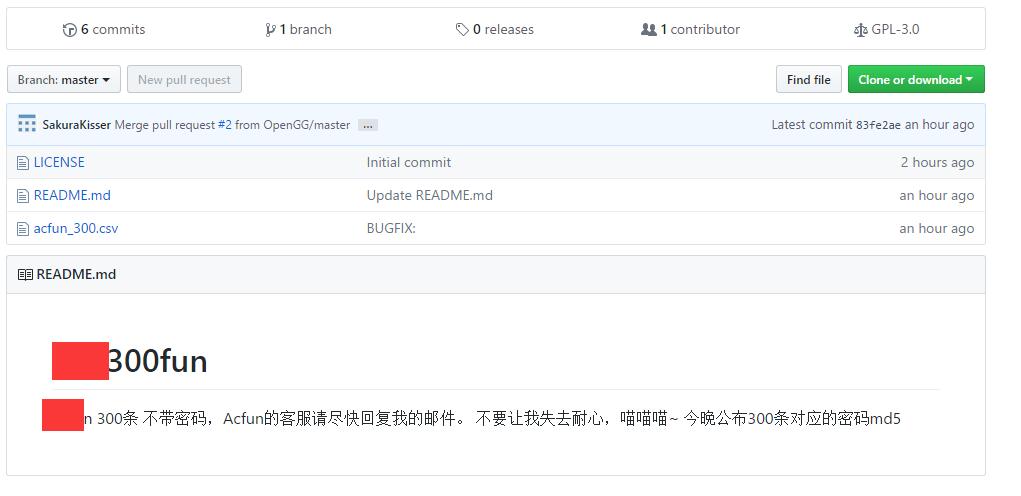

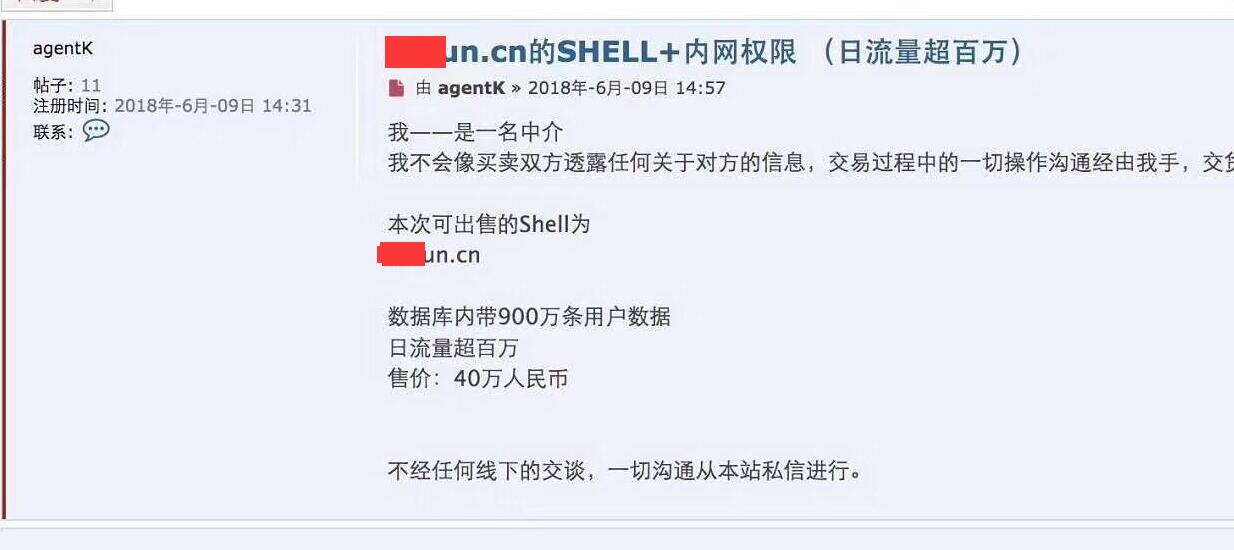

近日,国内某知名二次元视频网站(以下简称X站)遭遇黑客攻击,近千万条用户数据外泄 ,其中包括用户 ID、昵称、" 加密存储 " 的密码等信息。同时在某群、github上也出现了黑客的贩卖及勒索信息。

| 黑客入侵分析

根据曝光的信息初步判断,黑客应该是利用X站某台互联网服务器上的应用漏洞上传后门或webshell,成功穿过防火墙等安全设备并getshell,之后通过东西向流动渗透内网,成功窃取近千万条用户数据并控制内网主机。根据黑客的描述,目前该后门仍未被清除,如果不及时处理不仅仅是数据泄露的问题,黑客还有可能进行锁死服务器、清除数据等极端操作。

| 也许你的安全已经做到了90分,但干掉你的往往是剩下那个10%

相信作为国内著名网站,X站一定还是做了一些安全防护工作的,但为什么黑客还能如履平地的控制主机、窃取数据?恰巧我们最近在给一个客户实施私有化安全防护的过程中,发现了一起极为类似的案例,在征求客户同意后,我们与大家一起分享该案例,希望引以为戒!

案例由椒图科技总经理王健发现,椒图科技天择实验室(THE CHOOSEN LAB)安全研究员徐荣维分析整理

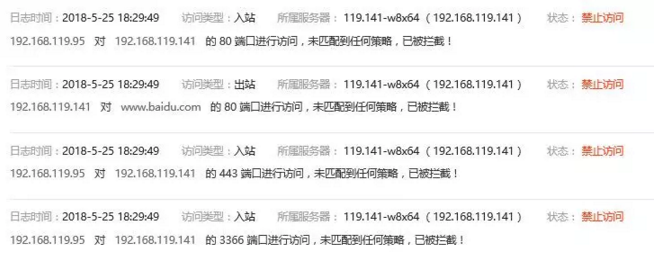

客户是国内一家知名的传媒公司,对安全工作十分重视,认为之前的安全工作至少已经做到了90分,在部署云锁-主机安全之前,已经购买了waf、堡垒机、数据库审计、IDS等多种安全设备,但我们在帮助客户私有化部署完云锁后,发现在事件管理中曝出安全事件“服务器疑似被入侵”,详细如下:

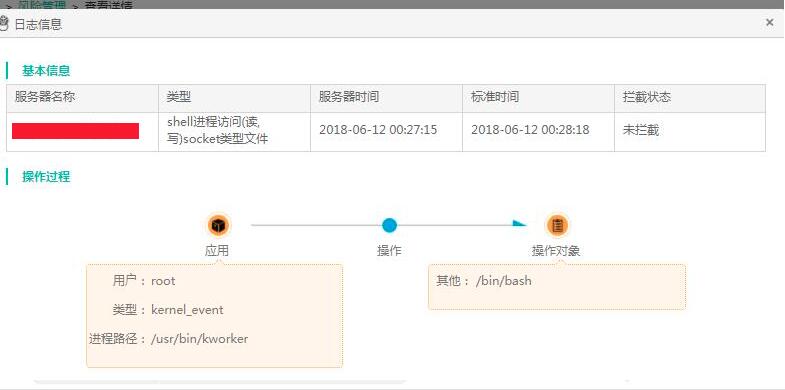

因为客户比较信赖之前的安全设备。。。因此在新部署完云锁之后仅开启了监控模式,尚未开启未知安全防护插件,但云锁的内核探针捕获到安全威胁,并生成了事件报告(监控模式下报警但不拦截)。

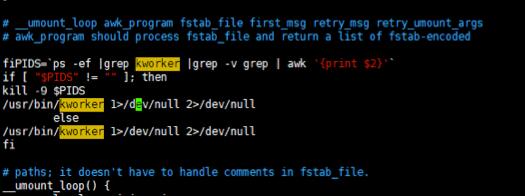

根据事件报告,kworker进程启动了一个bash,并且bash进程的stdio和stdout绑定到了socket,被认定为可疑事件。

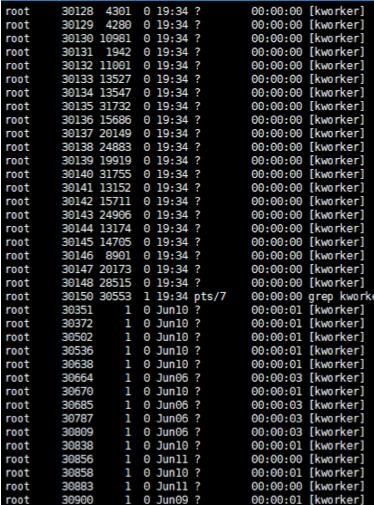

之后我们工程师在客户的机器上发现有大量伪装成内核进程kworker的可疑文件(kworker是内核进程,其实并没有具体文件)

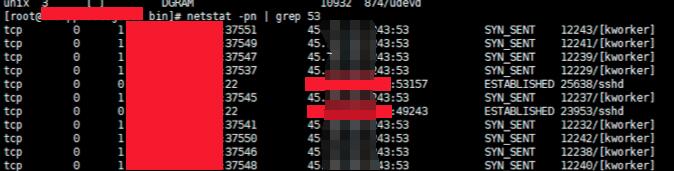

这些可疑进程有连接外网的行为

通过搜索在客户机器上得到两个样本

MD5 (haproxy.1.0.1.so) = 3ee03ab062b4d5714b89ee9f91e44395

MD5 (kworker) = 4780abf7f24f747fa93087a9dc1d2f0d

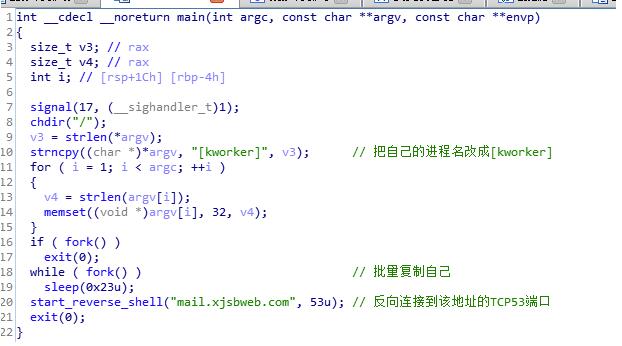

分析样本发现该后门行为如下:

1.将自己的进程名字改成[kworker] 或 [ksmd]

2.大量fork自己

3.创建反向shell连接

找到两个黑客服务端的地址:(考虑到可能是被黑客控制的肉鸡,我们做了*号处理)

mail.xjsb***.com tcp:53

45.79.***.*** tcp:21657

在/etc/init.d/functions发现添加了系统启动代码

经过进一步分析该后门是黑客通过weblogic漏洞上传,并成功提权。

注:如果开启云锁RASP功能,该安全漏洞可以直接被防御,即使穿过RASP防护,云端沙盒依旧能检测加密、变形的webshell。

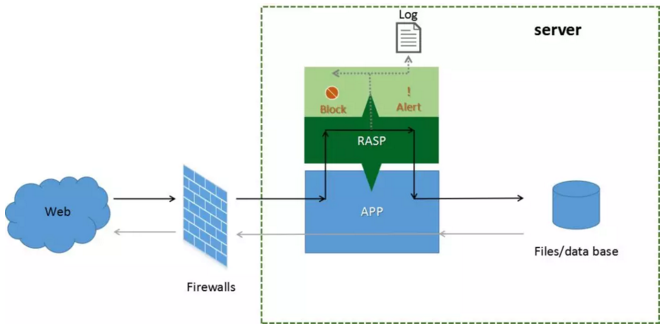

RASP技术可以对应用系统的流量、上下文、行为进行持续监控,能识别及防御已知及未知威胁。能有效防御SQL注入、命令执行、文件上传、任意文件读写、反序列化、Struts2等基于传统签名方式无法有效防护的应用漏洞,之前曝光的多个struts2 0day漏洞,云锁RASP均可防御。

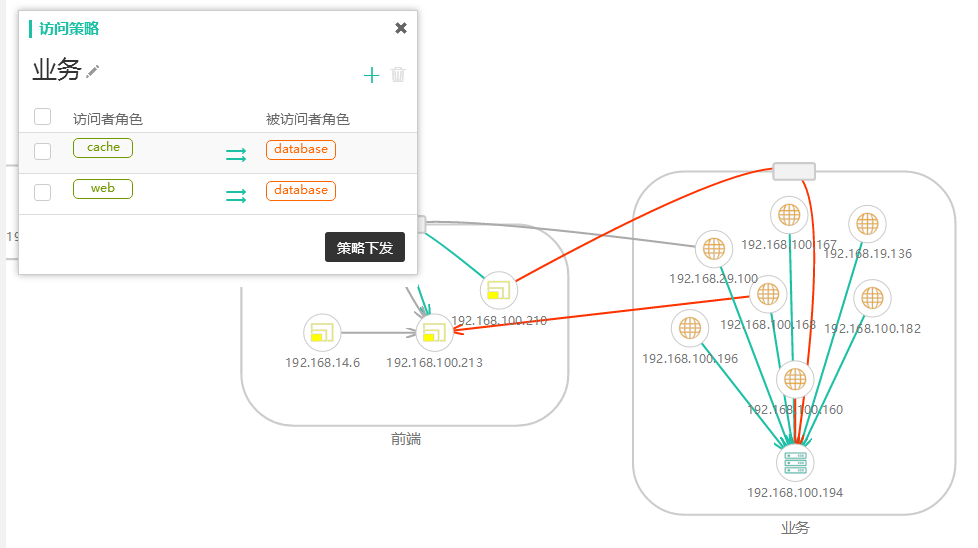

因为客户采购的安全设备都在外围,在内网没有任何防御,之后客户又在多台主机上发现了该后门,显然是黑客入侵内网后的东西向移动,因此我们建议客户在开启未知安全防御插件后,同时开启微隔离功能,实现内网主机的有效隔离与访问监控。

微隔离(Micro-segmentation)是一种更细粒度的网络隔离技术,可以跨物理网络自定义虚拟安全边界以及自定义基于角色的访问控制策略,防止攻击者入侵内部业务网络后的东西向移动(lateral movement),同时云锁的微隔离功能可以基于IP、IP段、网址设置进网、出网访问规则,有效防御主机非法外连。

| 信息安全的最后一道防线在主机

传统的安全解决方案停留在主机外围,NG FIREWALL、WAF、IDS、IPS可以有效的预防或检测已知安全漏洞、恶意代码,但是对于0day漏洞、未知webshell等新型攻击防御乏力。云锁在主机端轻量级agent中融合RASP探针、自适应waf探针、内核加固探针、微隔离、沙盒等前沿安全技术,在国际上率先达到gartner定义的cwpp(云工作负载保护平台)标准,除了集成安全规则外,在流量落地,或者脚本及二进制执行时会基于行为再次检测,形成操作系统、应用、端口、网络的一体化防护,有效填补前端安全设备的短板,建立信息安全的最后一道防线。